Crowdstrike 的大罷工:一家安全公司如何差點關閉互聯網

7 月19 日星期五,世界各地的航班停飛,銀行關門,超市自助結帳崩潰,ATM 機故障,政府機構和大公司不得不關門,而IT 工作人員則忙著修復裝滿故障計算機的整棟大樓。這是有史以來最嚴重的網路中斷之一,而這一切的發生是因為只有 850 萬台 Windows 電腦(僅佔 Windows 電腦總數的一小部分)同時崩潰。這引發了骨牌效應,波及網路和社會,報告 Risky.biz。

它是怎麼發生的? Crowdstrike 是一家安全公司,為擁有關鍵網路的重要企業客戶提供服務。他們的軟體執行所謂的端點偵測和回應(EDR),您可以將其視為人工管理的防毒掃描版本,它還可以找到其他類型的惡意活動。它是一款功能強大的軟體,旨在幫助安全專業人員保護重要網路。直到 7 月 19 日星期五之前,Crowdstrike 一直備受關注,當時他們以可能是互聯網歷史上最壯觀的方式將注意力從球上移開了。

Crowdstrike 發出了更新他們的軟體這導致每台運行該軟體的 Windows 電腦都進入崩潰和重新啟動的無限循環。由於 Crowdstrike 迎合重要客戶,因此運行其軟體的 850 萬台機器中包括一些處於關鍵位置的機器。修復那些崩潰的電腦需要手動重新啟動到安全模式,並且刪除一個文件。這意味著 850 萬台機器必須由技術人員進行手動維修。這項工作大部分在周末完成。

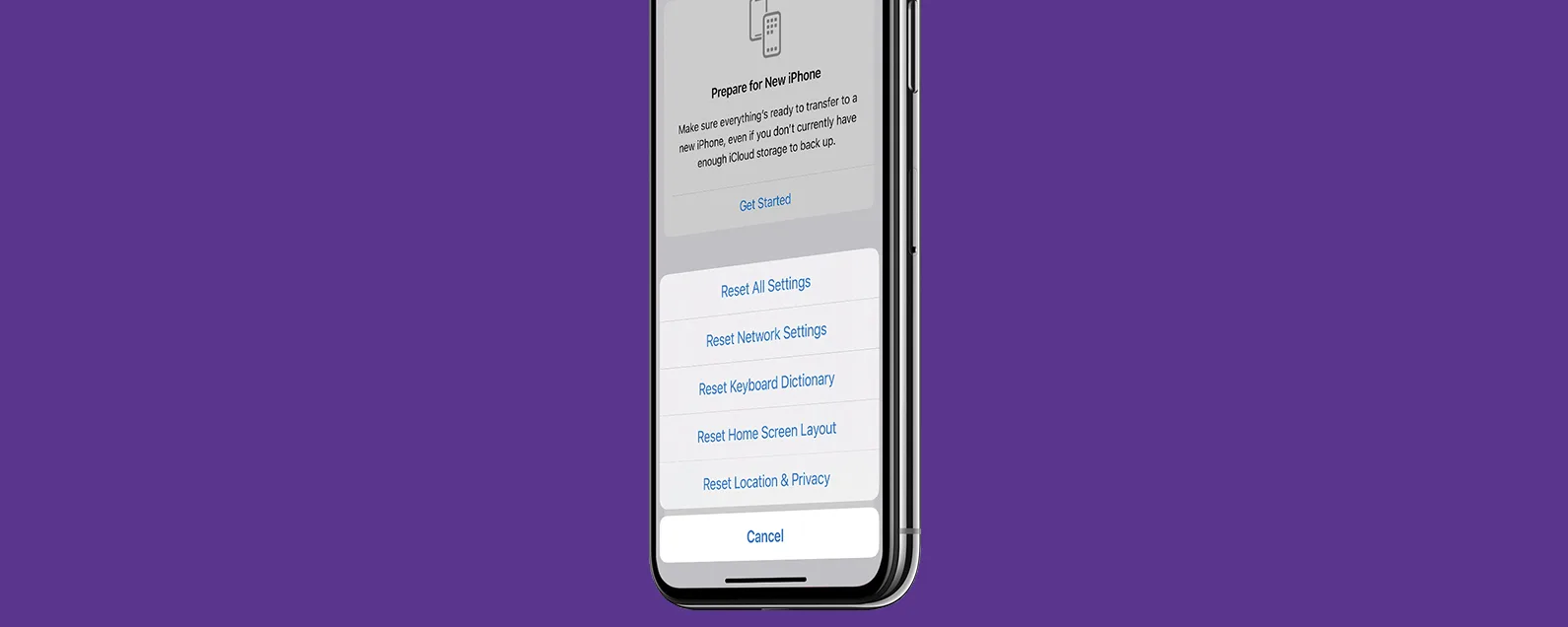

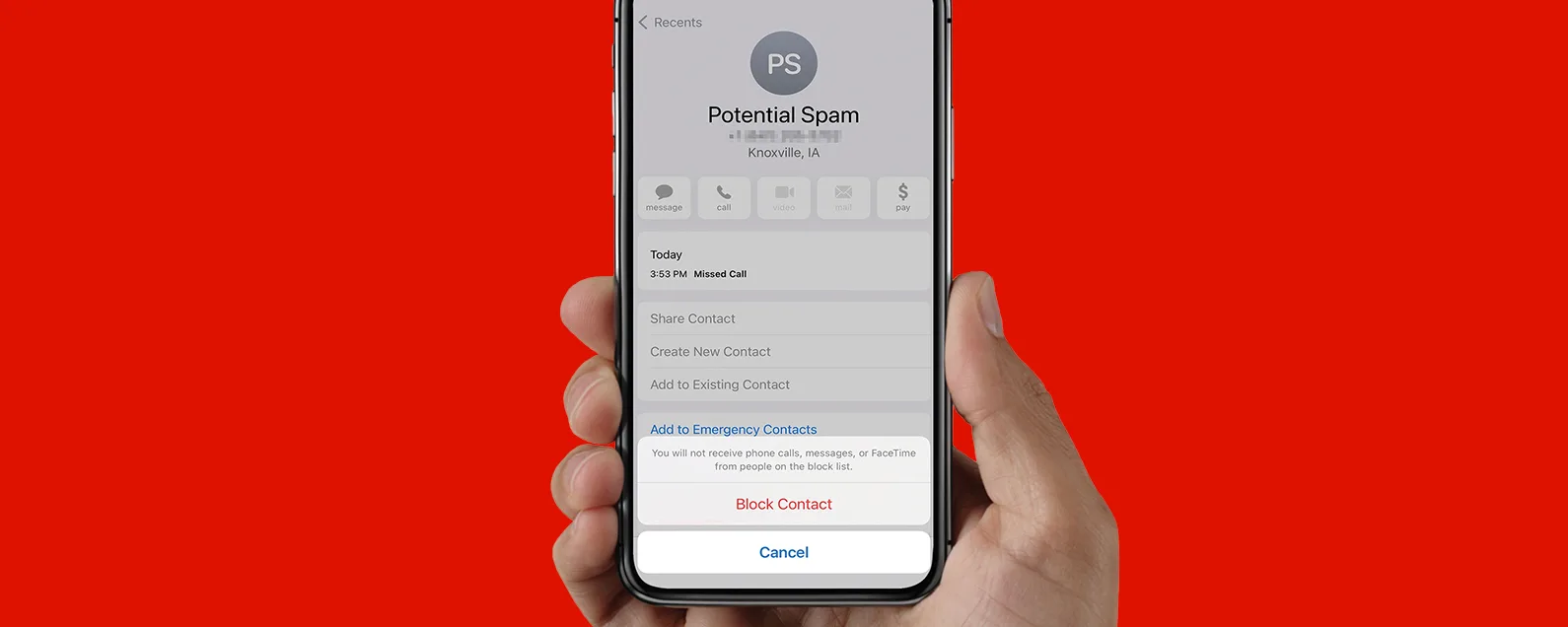

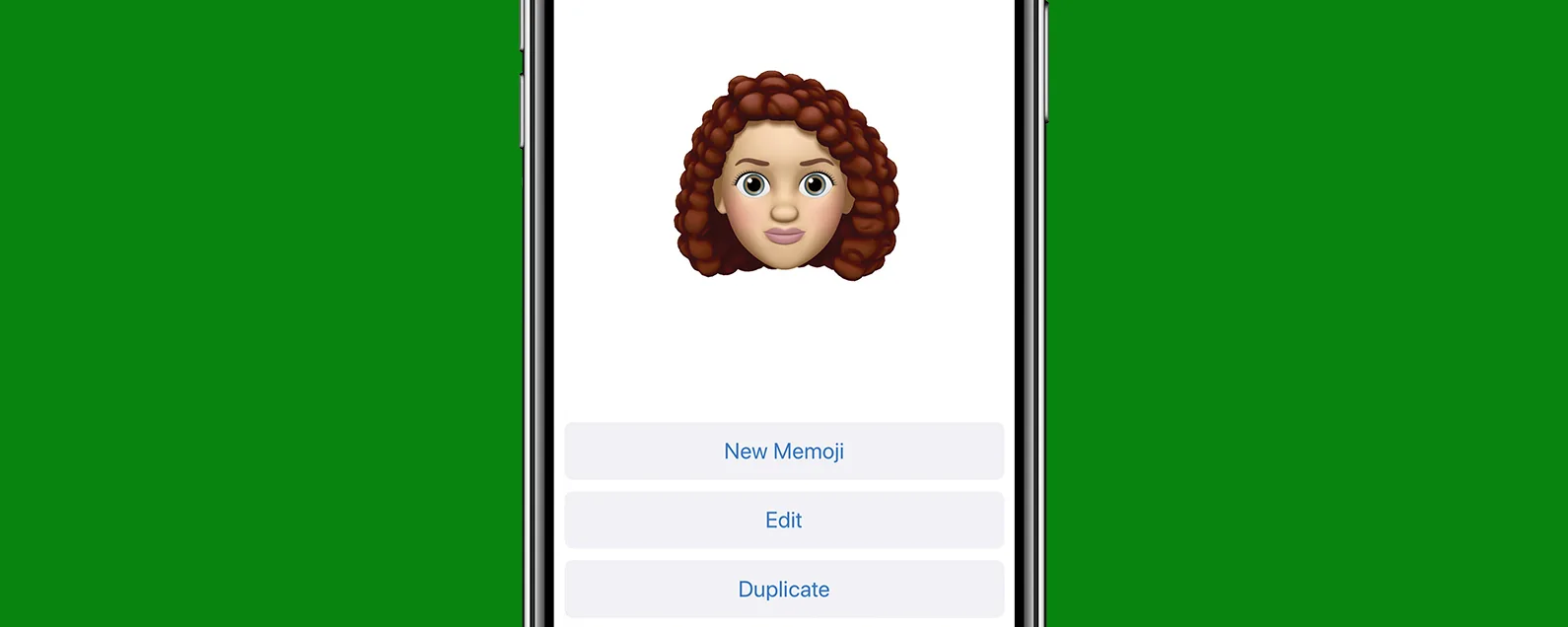

發現 iPhone 的隱藏功能

獲取每日提示(帶有螢幕截圖和清晰的說明),以便您每天只需一分鐘即可掌握您的 iPhone。

導致這種程度的崩潰的更新是極其不尋常的。 Crowdstrike 似乎跳過了許多預期的正常更新程序,例如對更新的任何測試,或者分階段推出更新以一次向一小部分用戶選擇,這兩種情況都會阻止或減輕了災難。

底線:我們向成千上萬英勇犧牲週末以使世界恢復正常運作的 IT 員工致敬。雖然這次停電給數百萬人帶來了不便,但最終的影響可能會更糟。對於普通的科技消費者來說,你不需要做任何事情,也沒有什麼可以做的,除非,也許,在你的銀行和雜貨店恢復健康的時候,享受一兩天的好書。如果您是那種使用核心權限編寫軟體更新的人,那麼這將徹底提醒您在每個版本之前無疑已經進行的測試的重要性。

AT&T 如何丟失 1.1 億客戶的洩漏資料以及該怎麼辦

根據報道,電信巨頭 AT&T 將通知其 1.1 億客戶中的幾乎每一位,他們的個人資料可能在大規模安全漏洞中被盜今天的資料外洩。受影響的數據包括呼叫和訊息傳遞元數據,例如誰被呼叫、呼叫時長、何時以及有時使用了哪些手機訊號塔。此類數據可以幫助詐騙者識別個人目標,包括他們的位置、活動和社交網路。

這些資料是從資料倉儲公司 Snowflake 竊取的。正如我們上個月報導的那樣,至少從 6 月 10 日起,駭客就一直以 Snowflake 為目標。至少 165 個 Snowflake 客戶的資料被盜,其中包括美國活動公司 Ticketmaster,該公司可能遺失了 5.6 億客戶的數據,據《連線》報道;美國汽車零件零售商 Advance Auto Parts 有 230 萬客戶受到影響,報道《安全週刊》;桑坦德金融公司遺失了 3000 萬客戶和前員工的帳戶訊息,英國廣播公司報道。

然而,儘管這些都是 Snowflake 帳戶的違規行為,但問題似乎並不完全在於 Snowflake。報告稱,在大多數情況下,駭客只是使用正確的密碼登入 Snowflake 帳戶,並且絕大多數受感染的帳戶沒有採用多重身份驗證谷歌的曼迪安特部門,他們正在與 Snowflake 合作。駭客真正的妙招是以某種方式在 AT&T 員工的電腦上安裝 infostealer 惡意軟體,然後竊取他們的密碼以存取 AT&T 的 Snowflake 帳戶。同樣的情況也可能發生在 Ticketmaster 和其他許多人身上。就其本身而言,密碼副本不應授予對關鍵帳戶的存取權限,因為關鍵帳戶應受到多種因素的保護,但在大多數情況下,未啟用多重身份驗證。

底線:使用多重身份驗證。如果對每個關鍵帳戶都採取這個簡單的步驟,那麼整個災難就可以避免。由於大量個人資料已洩露,因此必須對持有您個人資訊的詐騙者保持警惕,這一點非常重要。我們建議透過您的銀行使用信用監控服務並考慮凍結您的信用直到下次您需要它。切勿向未經請求的來電者提供個人資訊。

安全應用程式 Authy 讓駭客下載他們的用戶列表

Authy 是一款流行的多重身份驗證應用程序,類似於 Google Authenticator 或 Microsoft Authenticator。然而,最近的一次駭客攻擊讓我們想知道 Authy 的安全性如何。根據 Bleeping Computer 的說法,我們的老朋友 ShinyHunters(您可能還記得上個月的時事通訊中負責 Ticketmaster 黑客攻擊的人)似乎利用了應用程序內不安全的應用程序編程接口端點。 ShinyHunters 聲稱擁有透過此漏洞取得的 3,300 萬個電話號碼。值得慶幸的是,這次攻擊僅竊取了帳戶 ID 和電話號碼,因此您的密碼和其他重要資料是安全的。暴露的電話號碼本身並沒有那麼危險——畢竟電話簿仍然存在——但是如此大的電話號碼列表可以與數據經紀人提供的其他信息相結合,以找出要詐騙的人以及如何联系。

底線:如果您使用 Authy,請考慮切換到其他身份驗證器應用程式。 Bitwarden 和 iCloud Keychain 都提供了產生 2FA 程式碼的安全方法。此外,請留意任何可疑的短信,例如請求 2FA 代碼或密碼等其他個人信息、索取政治捐款以及暗示您丟失包裹的短信。

未報告的 OpenAI 駭客攻擊引發問題

去年,OpenAI 被一名單獨的駭客入侵,該公司直到現在才公開這起事件。根據《紐約時報》報道,一名駭客滲透了 OpenAI 的內部訊息系統,並能夠存取「有關該公司人工智慧技術設計的詳細資訊」。該公司於 2023 年 4 月向員工通報了這項違規行為,但選擇不向公眾或 FBI 等執法機構披露這起事件。該公司高層認為,由於他們認為駭客是單獨行動,因此不會對國家安全構成威脅。此外,沒有客戶資訊被盜,因此高階主管認為沒有必要通知 OpenAI 用戶。

OpenAI 技術專案經理 Leopold Aschenbrenner 對該公司的安全性提出了擔憂,但該公司並不同意他的評估。阿申布倫納 (Aschenbrenner) 被 OpenAI 解僱,儘管該公司發言人 Liz Bourgeois 聲稱他的解僱與他的安全問題無關。

我們認為,發生這樣的安全漏洞是相當令人擔憂的,OpenAI 選擇將其保密,而不是至少通知 FBI。人們怎麼能相信該公司會揭露未來的駭客攻擊呢?如果有什麼不同的話,那就是 OpenAI 對這個漏洞的處理讓我很慶幸蘋果正在努力讓 Apple Intelligence 盡可能私密。

底線:雖然 OpenAI 選擇不對公眾公開此外洩事件,但幸運的是,此外洩事件並未包含任何客戶資訊。然而,我們仍然建議您謹慎信任 OpenAI,以確保自身安全並報告未來的網路攻擊。

保護 Linksys 路由器所需採取的措施

比利時消費者組織Testaankoop 的安全研究人員發現,兩個Linksys 路由器系統(Velop 6e Mesh 系統和Velop 7 Mesh 系統)在初始設定期間以不安全的方式傳輸Wi-Fi 密碼和網路名稱(SSID) ,這將允許攻擊者讀取密碼或進行更改,報到 TechSpot。如果您已經設定了這些路由器系統之一,然後一直保留密碼,那麼最好使用Linksys 智慧 Wi-Fi 入口網站更改您的 Wi-Fi 密碼。使用網路入口網站是安全的,但使用應用程式則不安全。

您的Wi-Fi 系統有兩個重要的密碼,一個用於Wi-Fi(每個人都知道,因為沒有它就無法連接),另一個用於存取路由器的管理面板,您可以在其中更改您的Wi-Fi 密碼。一般來說,確保路由器的管理面板具有強密碼並時常更改該密碼非常重要。即使您沒有 Lynksys 的 Velop 6e 或 7 Mesh 路由器系統,您也可以將此作為定期提醒來更新路由器的管理員密碼。

底線:Velop 6e 和 7 網狀路由器的使用者需要管理員密碼才能存取管理面板並變更 Wi-Fi 密碼。當您更改 Wi-Fi 密碼時,連接到網路的每個裝置都將斷開連接,您必須四處走動並為每個裝置提供新密碼,以便它們再次連接。因此,當您這樣做時,您也可以更改網路名稱,以提高安全性。我們建議不要在Wi-Fi 網路名稱中使用您的地址或任何識別訊息,因為Wi-Fi 網路名稱對所有能夠接收訊號的人都是可見的,並且可能幫助潛行者識別誰擁有該網絡,從而對受害者進行詐騙更輕鬆。

上方圖片來源:Waniza / Shutterstock.com